不安全世界里的边缘安全性

品慧电子讯随着嵌入式网络设备成本的下降,现在它们已经无处不在了。但是,这种快速扩散的一个隐藏成本是:这些设备可能缺乏安全性,因此可能被攻击。如果没有做好安全措施,设备可能会泄露视频、图像或音频等私人信息,或者成为僵尸网络的一部分,在全球范围造成严重破坏。

嵌入式带来的安全隐患

随着嵌入式网络设备成本的下降,现在它们已经无处不在了。但是,这种快速扩散的一个隐藏成本是:这些设备可能缺乏安全性,因此可能被攻击。如果没有做好安全措施,设备可能会泄露视频、图像或音频等私人信息,或者成为僵尸网络的一部分,在全球范围造成严重破坏。

01 边缘计算概括

边缘计算是一种将集中式计算资源转移到更靠近数据源所在地的范式。它具有多个优势,包括:

● 可断网工作

● 响应速度更快

● 各级计算需求之间的平衡得到了改善

图1:边缘计算架构图显示了云基础设施与边缘联网设备之间的关系

(图源:贸泽电子)

如图1所示,云基础设施管理边缘设备。物联网(IoT)设备通过边缘设备(如边缘网关)连接到云,以尽量缩小全局通信范围。

说明性图表显示了一个框,左侧的云基础设施连接到中间的云内的互联网。然后边缘设备连接到右侧的互联网,3个物联网设备连接到边缘设备。

根据总部位于德国的统计数据库公司Statista估计,2018年,全球共有230亿台连接到物联网的设备,专家预计,到2025年,这一数字将增至750亿台。针对物联网设备的Mirai恶意软件在2016年中断了数百万人的互联网访问,说明这些设备需要更好的安全性。事实上,当攻击者发现某个特定设备的漏洞时,就可以将该漏洞大规模应用于其他相同设备。

随着越来越多的设备扩散到边缘,这些设备的风险也随之增加。联网设备是攻击者的共同目标,他们可以利用这些设备引起关注,或者更常见地扩展僵尸网络。下面,我们就来探讨一些保护边缘计算设备的方法。

02 保护设备

要探讨设备并理解它的漏洞是如何被利用的,我们先看一下什么叫做攻击面。设备的攻击面是指攻击者可以尝试利用其攻击设备或从设备中提取数据的所有点。攻击面可包括:

● 与设备对接的网络端口

● 串行端口

● 用于升级设备的固件更新过程

● 物理设备本身

03 攻击途径(Attack Vector)

攻击面代表着设备存在的风险,是安全防御的重点。因此,保护设备就是一个理解设备可能存在的攻击途径并保护它们以减少攻击面的过程。

常见的攻击途径通常包括:

● 接口

● 协议

● 服务

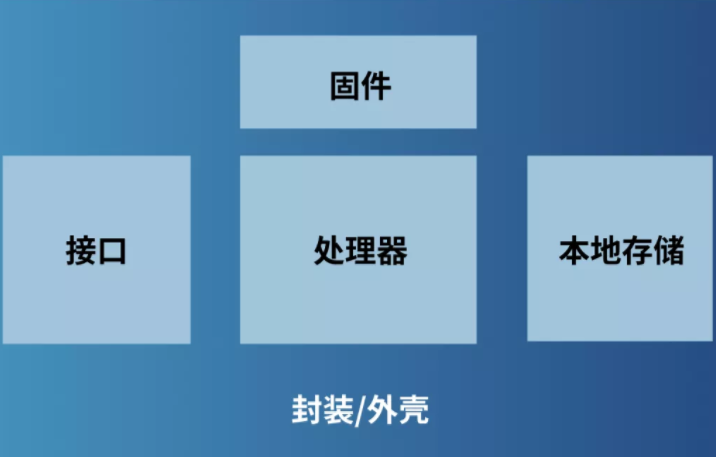

图2:该图显示了一个简单边缘设备的潜在攻击途径。

(图源:贸泽电子)

从图2我们可以看到,一些攻击途径来自于网络或本地接口、设备上运行的固件周围的各种面,甚至物理包本身。下面我们来探讨一些攻击途径以及如何保护它们。

04 通信

攻击接口或协议是一个多层次的问题。与云端通信本身存在安全性问题,包括数据安全性以及通过一个或多个协议(如HTTP)访问设备的安全性。

传输层安全性(TLS)应保护与设备的所有来回通信。这种类型的加密协议包括身份验证,以确保双方都清楚他们在与谁通信,以及所有数据的加密,以避免窃听攻击。这对于通过公共网络(如互联网)与远程云通信的边缘设备而言是理想选择。

考虑到数据在IP网络上的移动速度,为了高效管理身份验证和数据加密与解密,必须进行硬件加速。具有硬件加密加速功能的处理器包含为实现传输层安全性(TLS)而进行的片上加密加速,可确保与远程系统的安全通信。

使用Kerberos等协议进行身份验证可以确保客户机和服务器安全地标识自己。Kerberos依赖于对称密钥加密或公钥加密,这两种加密都可以使用包含加密引擎的处理器来加速。

05 协议端口

与网络接口一起使用的协议端口是联网设备上最普遍的攻击途径之一。这些端口使对设备的协议访问暴露于风险之中。例如,web接口通常通过端口80而暴露,因此向攻击者提供有关可攻击的漏洞类型的信息。

保护这些端口的最简单方法之一是使用防火墙。防火墙是设备上的应用程序,您可以将其配置为限制对端口的访问,从而保护端口。例如,防火墙可以规定禁止访问指定端口(预定义的受信任主机除外)。这样可以限制对端口的访问,有助于避免利用协议漏洞的常见攻击,如缓冲区溢出攻击。

06 固件更新

边缘设备正在变得越来越复杂,执行着比前几代更先进的功能,包括机器学习应用程序。伴随着这种复杂性,需要修复问题并发布设备更新。但是,固件更新过程会产生攻击途径。通过在边缘安全计划中对固件更新实施安全措施,可以减轻攻击者带来的风险。

代码签名是一种常用的安全方法,用于避免恶意代码进入设备。这需要使用加密散列函数对固件映像进行数字签名。加密散列函数可在固件更新过程之前在设备上使用,以确保代码是真实的,并且在签名后未被更改。

已签名的代码也可以在引导时使用,以确保本地存储设备中的固件没有被更改。这包括两种攻击途径,一是利用设备的更新过程,试图使用存在漏洞的图像更新设备,二是保护设备,使其不受强制塞入本地存储设备的图像的影响。

使用可信平台模块(TPM)也颇有好处。TPM是一个安全加密处理器,专门用于安全功能,通常包括哈希生成、密钥存储、哈希和加密加速以及其他多种功能。

07 物理安全措施

防篡改设计可以帮助检测设备是否已被物理打开或以某种方式受到损害。这还包括尽可能减少外部信号,以限制攻击者监视其控制的设备和发现漏洞的方式。攻击者可能试图监视总线信号以识别安全信息,并且在极端情况下,可能会对设备施加温度变化、更改时钟信号,甚至通过使用辐射来诱发错误。搞清楚潜在攻击者用来了解您的设备的方法将有助于打造更安全的产品。

08 从何处了解更多信息

随着当今网络战的不断发展,个人和国家可以有各种动机来寻求利用设备漏洞,边缘安全是一场漫长而艰难的战斗。但是,采取现代安全措施并在产品开发之初就考虑安全问题,将大大有助于确保设备的安全性。及早分析设备的攻击面将有助于确定把注意力集中在何处,以便开发更安全的设备。您可以在贸泽安全博客了解更多详情。

来源:贸泽电子,原创:M. Tim Jones

免责声明:本文为转载文章,转载此文目的在于传递更多信息,版权归原作者所有。本文所用视频、图片、文字如涉及作品版权问题,请联系小编进行处理。

推荐阅读:

阵元间距对相控阵雷达性能的影响

这些让人“过目不忘”的光耦,来了解一下?

硅晶体管创新还有可能吗?意法半导体超结MDmesh案例研究

凌华科技加入开放式无线接入网O-RAN联盟,加速网络互通性 助力企业迈向5G

爱芯科技AX630A亮相2021 ICDIA,大算力、低功耗和优异的画质成最大优势

要采购晶体么,点这里了解一下价格!