保护工业物联网中的交互

保护边缘交互

到目前为止,互联网安全一直专注于信息盗窃——保护托管在云中的金融和个人数据。 随着工业物联网 (IIoT) 的出现,新的挑战正在出现,因为有价值的关键任务机器和基础设施变得依赖于同样易受攻击的互联网。

与数据不同,IIoT 设备和资产不存储在云中,而是位于网络边缘。 保护这些资产的关键在于看门人——边缘的安全系统,它对用户进行身份验证并管理他们访问和使用 IIoT 边缘设备(如楼宇访问系统、公共基础设施、联网车辆和工业机器)的权利。

图 1:IIoT 托管设备的攻击面很大。 解决这个问题的关键在于管理对网络边缘设备的访问。

保护物联网,防止偷窃

连网设备的数量已经超过了人类用户的数量。 随着有价值的、对任务和生命至关重要的边缘设备变得依赖互联网连接,我们很快就会看到截然不同的头条新闻。 业务和生命攸关的目标包括公共交通系统、(无人驾驶)车辆、医疗保健设备、工业机器人、电网设备、水坝和核电站,以及办公室、学校、机场、政府大楼和医院的门禁系统 。能够破坏关键基础设施的黑客所造成的损失将远远超过数百万 Facebook 用户资料或被盗信用卡号码所造成的损失。

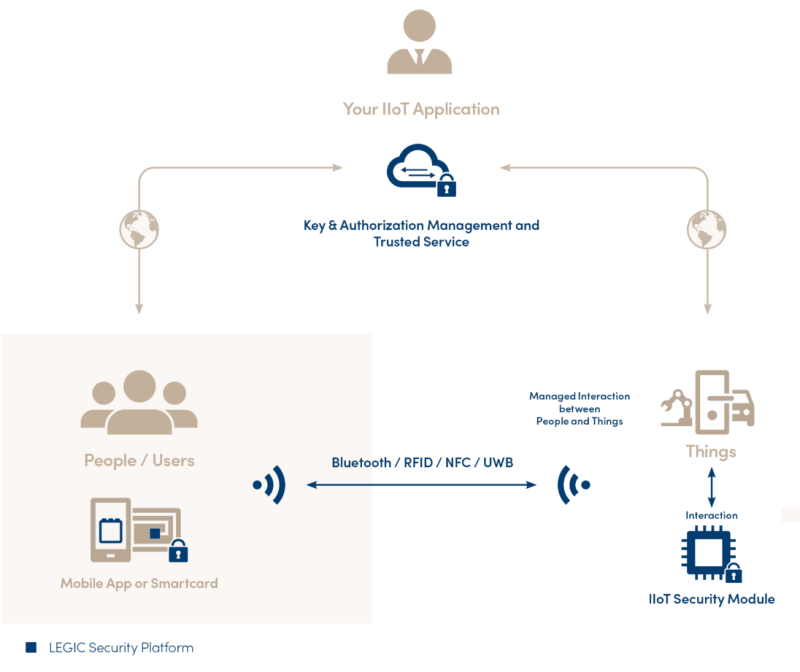

图 2:LEGIC 基于非接触式接口和对称加密的端到端物联网平台

保护关键 IIoT 资产:一种平台方法

对大量用户进行身份验证并管理他们大规模实时访问有价值的 IIoT 资产的权限,需要在人员、设备和所需功能之间建立良好管理的关系(图 2)。

关键系统要求包括一个自动化的端到端平台,该平台可以安全地并在必要时对用户进行生物识别。 它根据个人的凭证自主授予访问权限:允许他或她访问和使用什么、如何、何时、何地以及哪些功能。

由于互联网连接通常不可用,因此系统还需要在 IIoT 资产离线时运行,例如屏蔽区域中的门或车辆。

对用户的批准或拒绝,以及基于用户凭证的使用许可在 IIoT 资产上自动执行。安装于网络边缘的安全模块提供智能安全认证,该模块具有集成的射频收发器和用于存储加密密钥的安全元件 (SE)(图 3)。 SE 还可用于安全存储敏感的应用程序特定信息,例如使用数据、审计跟踪、证书、白名单和电子支付数据。

图 3 嵌入物联网边缘设备: LEGIC SM-6310 可编程物联网安全模块,集成 NFC、RFID 和蓝牙以及安全元件

端到端的非接触式身份验证系统有助于防止新冠病毒传播

新冠病毒的流行强化了用户和基础设施之间的非接触式通信。 基于智能卡或智能手机应用程序实现蓝牙、RFID 或 NFC 等短距离无线通信的电子凭证是人们与 IIoT 设备交互的最方便、最具成本效益和最卫生的方法。结合智能手机指纹或面部识别应用程序,可以实现更高的访问安全性。

让加密密钥远离互联网

保护高价值或对生命至关键的IIoT资产的关键是,绝不允许用户身份验证或凭证数据穿越互联网,或以未加密状态存储在智能设备上。此外,在系统调试期间,应该可以通过智能卡或智能手机使用加密/解密密钥安全地初始化边缘设备。在这个过程中,钥匙应该是人眼不可见的,即使对执行安装的人也是如此。

物联网边缘值得信赖的看门人

有了加密安全的端到端 IIoT 管理系统,就可以使用电子用户凭证与其他个人身份验证器(如 PIN 码或生物特征数据)相结合来验证和管理用户。 凭证可以与位置和其他传感器数据相结合,使任务更轻松、更高效、更安全,同时提高流程质量和便利性。

一些特定的案例:

· 室内货物运输:该平台通过徽章或智能手机认证实现员工或机器人授权,实现生产/物流设施内的货物安全和记录,复制网址https://www.legic.com/zigpos,查看详见案例(UWB即时定位系统与安全运输车认证相结合。

· 共享车辆管理:该平台可以通过无线向授权用户提供虚拟钥匙来促进汽车共享。 司机可以通过智能手机应用程序预订汽车,然后在他们的手机上接收在特定时间段内对特定车辆有效的数字钥匙和凭证。

· 虚拟酒店钥匙:该平台可通过智能手机预订酒店客房和登记入住。 客人下载虚拟钥匙,绕过接待处,直接进入他们的房间。复制网址https://www.legic.com/village-hotels,查看详见案例(Village Hotels使用LEGIC安全平台)

? ? ? ?如需更多资讯,请查询官网 www.legic.com/iot

或联系 frank.zhang@legic.com