工控攻击!黑客组织GhostSec 称入侵以色列55 家Berghof PLC

工业网络安全公司OTORIO当地时间9月6日公布了GhostSec黑客组织的详细信息,该组织控制了以色列国内组织和平台上的55个Berghof 可编程逻辑控制器 (PLCs)。OTORIO公司表示,上周曾被观察到针对以色列组织和平台的GhostSec在社交媒体及其 Telegram频道上宣布,该组织已成功攻陷了这些设备。

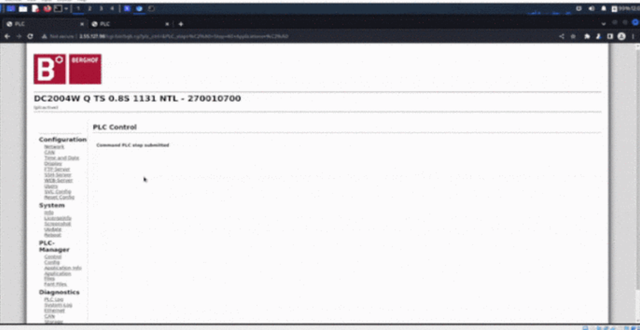

“在其发布的消息中,GhostSec附上了一段视频,展示了成功登录到PLC的管理面板,以及显示其当前状态和PLC进程控制的HMI屏幕图像,以及显示PLC已被阻止了,”OTORIO研究团队负责人David Krivobokov在公司博客文章中写道。

OTORIO评估说,这种安全漏洞在OT(运营技术)环境中可能非常危险,因为它们会影响物理过程,在某些情况下甚至会导致危及生命的情况。“虽然GhostSec声称是一次复杂的网络攻击,但这里回顾的事件只是一个不幸的案例,工业系统中容易被忽视的错误配置,导致了一次极其简单的破坏系统本身的尝试。”

Krivobokov观察到,虽然HMI可能没有被GhostSec访问或操纵,黑客也没有利用Modbus接口,但它显示出对OT域的不熟悉。“据我们所知,GhostSec并未对受影响的系统造成严重损害,只是试图引起人们对黑客活动组织及其活动的关注,”他补充道。

尽管此事件的影响很小,但这是一个很好的例子,可以通过简单、正确的配置轻松避免网络攻击。例如,禁止将资产公开暴露在互联网上,并保持良好的口令策略,尤其是更改默认登录凭据,会阻止攻击者的破坏尝试失败。

OTORIO团队观察了ZIP 档案(part_1.zip 和 part_2.zip)的已发布系统转储,其中揭示了受影响PLC的公共IP地址。“这表明这些设备已经/公开暴露在互联网上。两个档案都包含相同类型的数据——系统转储和HMI屏幕截图,它们直接从Berghof管理面板导出。该面板在设计上具有此功能,允许登录用户创建备份并通过屏幕截图查看当前的 HMI 状态。”

Krivobokov说,在公司进行调查时,这些IP仍然可以通过互联网访问。对管理面板的访问受密码保护。但是,尝试一些默认值和常用凭据即可登录成功。“只需访问“屏幕截图”选项卡,即可截取和查看HMI屏幕截图。只需访问管理面板中的“系统转储”选项卡即可完成系统转储,”他补充道。

OTORIO今年早些时候发布了2022年OT网络安全调查报告的结果,该报告揭示了网络犯罪本身的增长,以及在网络防御中发挥越来越积极作用的政府推动的立法和法规监管的收紧。在加速向互联生产车间发展的过程中观察到了这些因素,尤其是在远程操作和供应链管理方面。

上个月,另一家工业网络安全供应商Claroty的研究人员开发了一种称为Evil PLC Attack的新技术,其中PLC被武器化并用于破坏工程工作站。在工程工作站上立足的攻击者可以访问工程师连接该机器的OT网络上的任何其他设备,包括其他PLC。攻击的目标是从事工业网络、PLC配置和故障排除的工程师,这些工程师的工作是确保公用事业、电力、水和废水、重工业、制造和汽车等关键行业的流程的安全性和可靠性。