损失巨大,非洲数十个金融组织遭黑客攻击

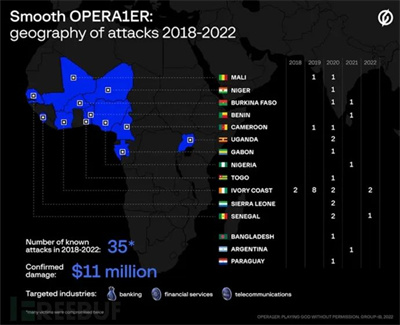

一个被称为“OPA1ER”讲法语的攻击组织在2018年至2022年期间,针对非洲、亚洲和拉丁美洲的银行、金融服务和电信公司,共发起了30多次成功的网络攻击。

据总部在新加坡的网络安全公司Group-IB称,这些攻击导致了上述企业共损失经济总额为1100万美元,实际损失估计高达3000万美元。

在2021年和2022年期间,该攻击组织对布基纳法索、贝宁、象牙海岸和塞内加尔的五家银行成功进行网路攻击。更重要的是,许多确认的受害组织事少被破坏了两次,他们的基础设施随后被武器化,以打击其他组织。

OPERA1ER,也被称为DESKTOP-GROUP、Common Raven和NXSMS,自2016年以来一直在活动,其目标是直接对企业进行经济抢劫,获取机密文件和数据,以进一步用于鱼叉式攻击。

Group-IB公司曾表示,“OPERA1ER经常在周末和公共假期发起攻击,其常用的武库大多基于开源程序和木马,或在暗网上可以找到的免费发布的RAT。”包括现成的恶意软件,如Nanocore、Netwire、Agent Teslam Venom RAT、BitRAT、Metasploit和Cobalt Strike Beacon等。

从现有的信息来看,攻击往往从 “高质量的鱼叉式网络钓鱼邮件 ”开始,其诱饵是发票等交付内容,主要用法语编写,其次是英语。邮件中的ZIP附件可以链接到Google Drive、Discord服务器、受感染的合法网站和其他行为人控制的域,并借此部署远程访问木马的部署。

在RAT执行成功后,会自动下载并启动Metasploit Meterpreter和Cobalt Strike Beacon等后开发框架,以建立持久的访问通道,随后获取网站证书、系统数据等敏感信息,为后续访问打下基础。

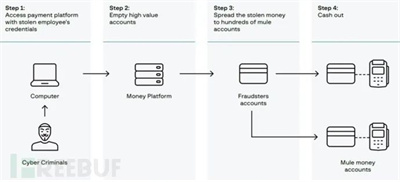

根据观察,该攻击组织从最初入侵到进行欺诈性交易再到自动取款机上取钱,需要花费3至12个月的时间。攻击的最后阶段是入侵受害组织的数字银行后台,并将资金从高价值账户转移到数百个流氓账户,并最终在事先雇用的运钞车网络的帮助下通过自动取款机将其兑现。

Group-IB解释称:在上述案例中,攻击和盗取资金可能性比较高,因为该攻击者通过窃取不同运营商用户的登录凭证,设法积累了不同级别的系统访问权限。例如在某个案例中,攻击者使用了400个流氓账户来非法转移资金,其攻击非常复杂,展现出高组织性,协调性,并在很长一段时间内进行计划。

与电信巨头Orange合作进行的调查发现,OPERA1ER仅依靠公开可用的恶意软件就成功完成了银行欺诈行动,这凸显了为研究组织的内部网络所做的努力。

OPERA1ER的武器库中没有使用零日漏洞,而且攻击经常使用三年前发现的漏洞。通过缓慢而谨慎地在目标系统中步步为营,使他们能够在不到三年的时间里在世界各地成功地进行了至少30次攻击。

更多信息可以来这里获取==>>电子技术应用-AET<<