强化信息安全,向钓鱼邮件说“不”

近年来全球电子邮件攻击明显增加,近80%的组织成为了基于电子邮件的勒索软件的攻击目标。电子邮件凭借方便快捷、成熟可靠的属性以及适用各类业务场景的特性,在几乎所有行业中发挥着信息沟通的重要作用,这也使得电子邮件成为备受攻击的目标。本文将带大家一起盘点一下钓鱼邮件的常见攻击手段及近期案例。以此为鉴,期待各位都能在邮件应用中能有所防范。

知己知彼,百防不殆——邮件攻击常用手段解析

网络钓鱼电子邮件数据庞大,但主流的攻击方法大致如下:

第一类是邮件正文插入恶意链接。这种方式比较基础,也流行甚久,基本上从邮件诞生之初就一并存在了。插入正文的恶意链接也有着许多伪装,比如短链接、使用HTML标签伪装隐藏、近似URL、子域名以及利用URL特性进行伪装等等,让人防不胜防。

第二类是邮件附件藏毒。这种类型也比较常见,早期采用最直接的方式直接发送脚本程序,但这种方式目前已经非常容易被安全机制拦截了。随后衍生出一些伪装手段,利用常见的办公文件作为载体进行攻击,比如利用宏代码调用Powershell进行命令执行、利用Office软件未及时更新而产生的软件漏洞、利用Zip压缩格式夹带等。

第三类是利用漏洞攻击,包括软件漏洞、邮件协议漏洞等。攻击者使用邮件投递攻击武器,利用操作者设备自身的漏洞实现攻击。常见利用的漏洞包括Windows系统漏洞、Office漏洞、Winrar目录穿越、远程代码执行漏洞、邮件协议漏洞等,此类攻击成本较高但效果较好。

第四类是诈骗式攻击。攻击者窃取一些真实可信的邮箱身份而展开攻击。甚至还有黑客胁迫关联人员,利用人员之间的信任,伪造邮件索要敏感信息或要求安装异常软件等。

网络钓鱼攻击不绝,邮件安全事件频发

2022年4月,不法分子利用微博、新闻通知和钓鱼邮件等方式发布主题为“网贷平台清退、兑付通知”等形式的诈骗信息,诱导消费者访问仿冒中国互联网金融协会官网的钓鱼网站,并通过在线客服功能骗取个人隐私信息(包括姓名、手机号、身份证号和借贷凭证等)。

2022年3月,英国医保局(National Health Service,NHS)饱受网络钓鱼活动的骚扰。自2021年秋开始,黑客利用盗来的员工电子邮件账号发送网络钓鱼邮件,假冒文件通知并嵌入恶意链接,进而窃取用户的微软凭证。

2021年11月,全球知名家居零售商宜家遭遇钓鱼电子邮件持续攻击,攻击者入侵电子邮件系统后,盗取信息接管了员工的电子邮件账户,然后冒充该员工向宜家相关合作伙伴发送电子邮件,进行网络钓鱼。

2021年11月,一起持续两年时间针对我国各大高校、国企的大规模钓鱼邮件攻击被发现。基于攻击具有极强的隐蔽性、持续性和危害性,清华大学还进行了“钓鱼邮件演练”,提醒大家关注网络信息安全,邮箱登录后不会再次验证密码。

提升邮箱安全,加强信息保障

钓鱼邮件虽然层出不穷,但可通过多方面进行有效防范。从人防的层面,可开展员工安全意识教育和钓鱼模拟演练,提高公司整体的安全防范意识,并减少钓鱼邮件中招率。

从物的角度,则在于为公司选用安全防护体系完善的邮件系统,实现科学、高效、安全的邮箱办公环境。

具备国产邮件全系核心技术的彩讯RichMail提供了金融级、银行级的安全保障,成立18年以来,在客户使用期间,从未被公开披露过重大安全事件及漏洞。

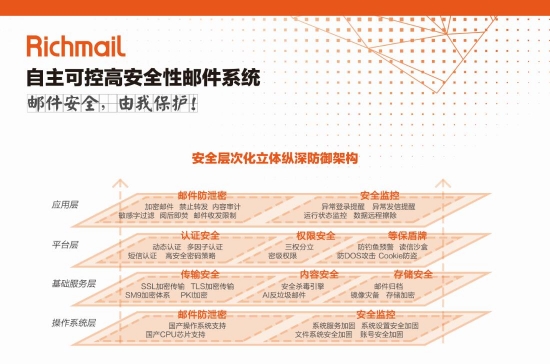

彩讯RichMail构建的安全防护体系形成了架构、策略、使用管理、攻击防护等全流程全方位的安全闭环,在硬件支撑层、基础服务层、平台层、业务应用层确保用户安全。同时,拥有9亿邮箱用户的RichMail有着广泛的垃圾样本库,采用先进高效的反病毒引擎以及七层反垃圾过滤技术,为用户安全使用企业邮箱保驾护航。

部分信息来源于网络,如有侵权,请联系删除。